Recepimento della direttiva (UE) 2022/2555, relativa a misure per un livello comune elevato di cibersicurezza nell'Unione, recante modifica del [...]

| Settore: | Normativa nazionale |

| Materia: | 81. Pubblica sicurezza |

| Capitolo: | 81.1 disciplina generale |

| Data: | 04/09/2024 |

| Numero: | 138 |

| Sommario |

| Art. 1. Oggetto |

| Art. 2. Definizioni |

| Art. 3. Ambito di applicazione |

| Art. 4. Protezione degli interessi nazionali e commerciali |

| Art. 5. Giurisdizione e territorialità |

| Art. 6. Soggetti essenziali e soggetti importanti |

| Art. 7. Identificazione ed elencazione dei soggetti essenziali e dei soggetti importanti |

| Art. 8. Protezione dei dati personali |

| Art. 9. Strategia nazionale di cybersicurezza |

| Art. 10. Autorità nazionale competente e Punto di contatto unico |

| Art. 11. Autorità di settore NIS |

| Art. 12. Tavolo per l'attuazione della disciplina NIS |

| Art. 13. Quadro nazionale di gestione delle crisi informatiche |

| Art. 14. Cooperazione tra Autorità nazionali |

| Art. 15. Gruppo nazionale di risposta agli incidenti di sicurezza informatica - CSIRT Italia |

| Art. 16. Divulgazione coordinata delle vulnerabilità |

| Art. 17. Accordi di condivisione delle informazioni sulla sicurezza informatica |

| Art. 18. Gruppo di cooperazione NIS |

| Art. 19. Rete delle organizzazioni di collegamento per le crisi informatiche - EU-CyCLONe |

| Art. 20. Rete di CSIRT nazionali |

| Art. 21. Procedura di revisione tra pari |

| Art. 22. Comunicazioni all'Unione europea |

| Art. 23. Organi di amministrazione e direttivi |

| Art. 24. Obblighi in materia di misure di gestione dei rischi per la sicurezza informatica |

| Art. 25. Obblighi in materia di notifica di incidente |

| Art. 26. Notifica volontaria di informazioni pertinenti |

| Art. 27. Uso di schemi di certificazione della cybersicurezza |

| Art. 28. Specifiche tecniche |

| Art. 29. Banca dei dati di registrazione dei nomi di dominio |

| Art. 30. Elencazione, caratterizzazione e categorizzazione delle attività e dei servizi |

| Art. 31. Proporzionalità e gradualità degli obblighi |

| Art. 32. Previsioni settoriali specifiche |

| Art. 33. Coordinamento con la disciplina del perimetro di sicurezza nazionale cibernetica |

| Art. 34. Principi generali per lo svolgimento delle attività di vigilanza ed esecuzione |

| Art. 35. Monitoraggio, analisi e supporto |

| Art. 36. Verifiche e ispezioni |

| Art. 37. Misure di esecuzione |

| Art. 38. Sanzioni amministrative |

| Art. 39. Assistenza reciproca |

| Art. 40. Attuazione |

| Art. 41. Regime transitorio e abrogazioni |

| Art. 42. Fase di prima applicazione |

| Art. 43. Modifiche normative |

| Art. 44. Disposizioni finanziarie |

§ 81.1.115 - D.Lgs. 4 settembre 2024, n. 138.

Recepimento della direttiva (UE) 2022/2555, relativa a misure per un livello comune elevato di cibersicurezza nell'Unione, recante modifica del regolamento (UE) n. 910/2014 e della direttiva (UE) 2018/1972 e che abroga la direttiva (UE) 2016/1148.

(G.U. 1 ottobre 2024, n. 230)

IL PRESIDENTE DELLA REPUBBLICA

Visti gli articoli 76 e 87, quinto comma, della Costituzione;

Vista la

Vista la

Vista la

Vista la

Vista la comunicazione della Commissione, del 13 settembre 2023, relativa all'applicazione dell'articolo 4, paragrafi 1 e 2, della

Vista la

Visto il

Visto il

Visto il

Vista la raccomandazione 2003/361/CE della Commissione, del 6 maggio 2003, relativa alla definizione delle microimprese, piccole e medie imprese;

Vista la direttiva 2013/40/UE del Parlamento europeo e del Consiglio, del 12 agosto 2013, relativa agli attacchi contro i sistemi di informazione e che sostituisce la decisione quadro 2005/222/GAI del Consiglio;

Visto il

Vista la

Vista la

Visto il

Visto il decreto legislativo 1° agosto 2003, n. 259, recante «Codice delle comunicazioni elettroniche»;

Visto il

Visto il

Vista la

Visto il

Visto il

Visto il

Visto il

Visto il

Visto il

Visto il

Vista la

Visto il decreto legislativo adottato ai sensi dell'articolo 5 della

Visto il

Visto il decreto del Presidente del Consiglio dei ministri del 17 febbraio 2017, concernente «Direttiva recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionali», pubblicato nella Gazzetta Ufficiale n. 87 del 13 aprile 2017;

Sentita l'Agenzia per la cybersicurezza nazionale, ai sensi dell'articolo 3 della

Vista la preliminare deliberazione del Consiglio dei ministri, adottata nella riunione del 10 giugno 2024;

Acquisito il parere della Conferenza unificata di cui all'articolo 8 del decreto legislativo 28 agosto 1997, n. 281, reso nella seduta dell'11 luglio 2024

Acquisiti i pareri delle competenti Commissioni della Camera dei deputati e del Senato della Repubblica;

Vista la deliberazione del Consiglio dei ministri, adottata nella riunione del 7 agosto 2024;

Sulla proposta del Presidente del Consiglio dei ministri e del Ministro per gli affari europei, il Sud, le politiche di coesione e il PNRR, di concerto con i Ministri per la pubblica amministrazione, degli affari esteri e della cooperazione internazionale, dell'interno, della giustizia, della difesa, dell'economia e delle finanze, delle imprese e del made in Italy, dell'agricoltura, della sovranità alimentare e delle foreste, dell'ambiente e della sicurezza energetica, delle infrastrutture e dei trasporti, dell'università e della ricerca, della cultura e della salute;

Emana

il seguente decreto legislativo:

Capo I

Disposizioni generali

Art. 1. Oggetto

1. Il presente decreto stabilisce misure volte a garantire un livello elevato di sicurezza informatica in ambito nazionale, contribuendo ad incrementare il livello comune di sicurezza nell'Unione europea in modo da migliorare il funzionamento del mercato interno.

2. Ai fini del comma 1, il presente decreto prevede:

a) la Strategia nazionale di cybersicurezza, recante previsioni volte a garantire un livello elevato di sicurezza informatica;

b) l'integrazione del quadro di gestione delle crisi informatiche, nel contesto dell'organizzazione nazionale per la gestione delle crisi che coinvolgono aspetti di cybersicurezza, di cui all'articolo 10 del

c) la conferma dell'Agenzia per la cybersicurezza nazionale quale:

1) Autorità nazionale competente NIS, disciplinandone i poteri inerenti all'implementazione e all'attuazione del presente decreto;

2) Punto di contatto unico NIS, assicurando il raccordo nazionale e transfrontaliero;

3) Gruppo di intervento nazionale per la sicurezza informatica in caso di incidente in ambito nazionale (CSIRT Italia);

d) la designazione dell'Agenzia per la cybersicurezza nazionale, con funzioni di coordinatore ai sensi dell'articolo 9, paragrafo 2, della

e) l'individuazione di Autorità di settore NIS che collaborano con l'Agenzia per la cybersicurezza nazionale, supportandone le funzioni svolte quale Autorità nazionale competente NIS e Punto di contatto unico NIS;

f) l'indicazione dei criteri per l'individuazione dei soggetti a cui si applica il presente decreto e la definizione dei relativi obblighi in materia di misure di gestione dei rischi per la sicurezza informatica e di notifica di incidente;

g) l'adozione di misure in materia di cooperazione e di condivisione delle informazioni ai fini dell'applicazione del presente decreto, in particolare, attraverso la partecipazione nazionale a livello dell'Unione europea:

1) al Gruppo di cooperazione NIS tra autorità competenti NIS e tra punti di contatto unici degli Stati membri dell'Unione europea, nell'ottica di incrementare la fiducia e la collaborazione a livello unionale;

2) alla Rete delle organizzazioni di collegamento per le crisi informatiche (EU-CyCLONe) al fine di sostenere la gestione coordinata a livello operativo degli incidenti e delle crisi cibernetiche su vasta scala e di garantire il regolare scambio di informazioni pertinenti tra gli Stati membri e le istituzioni, gli organi e gli organismi dell'Unione europea;

3) alla Rete di CSIRT nazionali nell'ottica di assicurare una cooperazione, sul piano tecnico, rapida ed efficace.

Art. 2. Definizioni

1. Ai fini del presente decreto si applicano le definizioni seguenti:

a) «Strategia nazionale di cybersicurezza»: il quadro coerente che prevede gli obiettivi strategici e le priorità in materia di cybersicurezza, nonchè la governance per il loro conseguimento, di cui all'articolo 9;

b) «Agenzia per la cybersicurezza nazionale»: l'Agenzia per la cybersicurezza nazionale di cui all'articolo 5, comma 1, del

c) «Nucleo per la cybersicurezza»: il Nucleo per la cybersicurezza di cui all'articolo 8 del

d) «Autorità nazionale competente NIS»: l'Agenzia per la cybersicurezza nazionale, quale Autorità nazionale competente NIS di cui all'articolo 10, comma 1;

e) «Punto di contatto unico NIS»: l'Agenzia per la cybersicurezza nazionale, quale Punto di contatto unico NIS di cui all'articolo 10, comma 2;

f) «Autorità di settore NIS»: le Amministrazioni designate quali Autorità di settore di cui all'articolo 11, commi 1 e 2;

g) «Autorità nazionali di gestione delle crisi informatiche»: per la parte relativa alla resilienza nazionale di cui all'articolo 1 del

h) «CSIRT nazionali»: i Gruppi nazionali di risposta agli incidenti di sicurezza informatica di cui all'articolo 10, paragrafo 1, della

i) «CSIRT Italia»: il Gruppo nazionale di risposta agli incidenti di sicurezza informatica ai sensi dell'articolo 15, comma 1, operante all'interno dell'Agenzia per la cybersicurezza nazionale;

l) «Gruppo di cooperazione NIS»: il Gruppo di cooperazione di cui all'articolo 18, istituito ai sensi dell'articolo 14 della

m) «EU-CyCLONe»: la Rete delle organizzazioni di collegamento per le crisi informatiche di cui all'articolo 19, istituita ai sensi dell'articolo 16 della

n) «Rete di CSIRT nazionali»: la Rete di CSIRT nazionali di cui all'articolo 20, istituita ai sensi dell'articolo 15 della

o) «ENISA»: l'Agenzia dell'Unione europea per la sicurezza informatica, di cui all'articolo 3 del

p) «sistema informativo e di rete»:

1) una rete di comunicazione elettronica ai sensi dell'articolo 2, comma 1, lettera vv), del

2) qualsiasi dispositivo o gruppo di dispositivi interconnessi o collegati, uno o più dei quali eseguono, in base ad un programma, un trattamento automatico di dati digitali;

3) i dati digitali conservati, elaborati, estratti o trasmessi per mezzo di reti o dispositivi di cui ai numeri 1) e 2), per il loro funzionamento, uso, protezione e manutenzione;

q) «sicurezza dei sistemi informativi e di rete»: la capacità dei sistemi informativi e di rete di resistere, con un determinato livello di affidabilità, agli eventi che potrebbero compromettere la disponibilità, l'autenticità, l'integrità o la riservatezza dei dati conservati, trasmessi o elaborati o dei servizi offerti da tali sistemi informativi e di rete o accessibili attraverso di essi;

r) «sicurezza informatica»: l'insieme delle attività necessarie per proteggere la rete e i sistemi informativi, gli utenti di tali sistemi e altre persone interessate dalle minacce informatiche, così come definito dall'articolo 2, punto 1), del

s) «cybersicurezza»: ferme restando le definizioni di cui alle lettere q) e r), l'insieme delle attività di cui all'articolo 1, comma 1, lettera a), del

t) «incidente»: un evento che compromette la disponibilità, l'autenticità, l'integrità o la riservatezza di dati conservati, trasmessi o elaborati o dei servizi offerti dai sistemi informativi e di rete o accessibili attraverso di essi;

u) «quasi-incidente»: cd. near-miss, un evento che avrebbe potuto configurare un incidente senza che quest'ultimo si sia tuttavia verificato, ivi incluso il caso in cui l'incidente sia stato efficacemente evitato;

v) «incidente di sicurezza informatica su vasta scala»: un incidente che causa un livello di perturbazione superiore alla capacità di uno Stato membro di rispondervi o che ha un impatto significativo su almeno due Stati membri;

z) «gestione degli incidenti»: le azioni e le procedure volte a prevenire, rilevare, analizzare e contenere un incidente o a rispondervi e recuperare da esso;

aa) «rischio»: la combinazione dell'entità dell'impatto di un incidente, in termini di danno o di perturbazione, e della probabilità che quest'ultimo si verifichi;

bb) «minaccia informatica»: qualsiasi circostanza, evento o azione che potrebbe danneggiare, perturbare o avere un impatto negativo di altro tipo su sistemi informativi e di rete, sugli utenti di tali sistemi e altre persone, così come definita dall'articolo 2, punto 8), del

cc) «minaccia informatica significativa»: una minaccia informatica che, in base alle sue caratteristiche tecniche, si presume possa avere un grave impatto sui sistemi informativi e di rete di un soggetto o sugli utenti dei servizi erogati da un soggetto causando perdite materiali o immateriali considerevoli;

dd) «approccio multi-rischio»: cosiddetto approccio all-hazards, l'approccio alla gestione dei rischi che considera quelli derivanti da tutte le tipologie di minaccia ai sistemi informativi e di rete nonchè al loro contesto fisico, quali furti, incendi, inondazioni, interruzioni, anche parziali, delle telecomunicazioni e della corrente elettrica, e in generale accessi fisici non autorizzati;

ee) «singoli punti di malfunzionamento»: cosiddetto single points of failure, singolo componente di un sistema da cui dipende il funzionamento del sistema stesso;

ff) «prodotto TIC»: un elemento o un gruppo di elementi di un sistema informativo o di rete, così come definito dall'articolo 2, punto 12), del

gg) «servizio TIC»: un servizio consistente interamente o prevalentemente nella trasmissione, conservazione, recupero o elaborazione di informazioni per mezzo dei sistemi informativi e di rete così come definito dall'articolo 2, punto 13), del

hh) «processo TIC»: un insieme di attività svolte per progettare, sviluppare, fornire o mantenere un prodotto TIC o servizio TIC, così come definito dall'articolo 2, punto 14), del

ii) «vulnerabilità»: un punto debole, una suscettibilità o un difetto di prodotti TIC o servizi TIC che può essere sfruttato da una minaccia informatica;

ll) «specifica tecnica»: una specifica tecnica quale definita all'articolo 2, punto 4), del

mm) «punto di interscambio internet»: cosiddetto internet exchange point (IXP), un'infrastruttura di rete che consente l'interconnessione di più di due reti indipendenti (sistemi autonomi), principalmente al fine di agevolare lo scambio del traffico internet, che fornisce interconnessione soltanto ai sistemi autonomi e che non richiede che il traffico internet che passa tra qualsiasi coppia di sistemi autonomi partecipanti passi attraverso un terzo sistema autonomo nè altera o interferisce altrimenti con tale traffico;

nn) «sistema dei nomi di dominio»: cosiddetto domain name system (DNS), un sistema di nomi gerarchico e distribuito che consente l'identificazione di servizi e risorse su internet, permettendo ai dispositivi degli utenti finali di utilizzare i servizi di instradamento e connettività di internet al fine di accedere a tali servizi e risorse;

oo) «fornitore di servizi di sistema dei nomi di dominio»: un soggetto che fornisce alternativamente:

1) servizi di risoluzione dei nomi di dominio ricorsivi accessibili al pubblico per gli utenti finali di internet;

2) servizi di risoluzione dei nomi di dominio autoritativi per uso da parte di terzi, fatta eccezione per i server dei nomi radice (cosiddetto root nameserver);

pp) «gestore di registro dei nomi di dominio di primo livello»: cosiddetto registro dei nomi TLD (top level domain) o registry, soggetto cui è stato delegato uno specifico dominio di primo livello e che è responsabile dell'amministrazione di tale dominio di primo livello, compresa la registrazione dei nomi di dominio sotto tale dominio di primo livello, e del funzionamento tecnico di tale dominio di primo livello, compresi il funzionamento dei server dei nomi, la manutenzione delle banche dati e la distribuzione dei file di zona del dominio di primo livello tra i server dei nomi, indipendentemente dal fatto che una qualsiasi di tali operazioni sia effettuata dal soggetto stesso o sia esternalizzata, ma escludendo le situazioni in cui i nomi di dominio di primo livello sono utilizzati da un registro esclusivamente per uso proprio;

qq) «fornitore di servizi di registrazione di nomi di dominio»: un registrar o un agente che agisce per conto di registrar, come un fornitore o un rivenditore di servizi di registrazione per la privacy o di proxy;

rr) «servizio digitale»: qualsiasi servizio della società dell'informazione, vale a dire qualsiasi servizio prestato normalmente dietro retribuzione, a distanza, per via elettronica e a richiesta individuale di un destinatario di servizi, quale definito all'articolo 1, paragrafo 1, lettera b), della

ss) «servizio fiduciario»: un servizio fiduciario quale definito all'articolo 3, punto 16), del

tt) «prestatore di servizi fiduciari»: una persona fisica o giuridica che presta uno o più servizi fiduciari, o come prestatore di servizi fiduciari qualificato o come prestatore di servizi fiduciari non qualificato, quale definito all'articolo 3, punto 19), del

uu) «servizio fiduciario qualificato»: un servizio fiduciario che soddisfa i requisiti pertinenti stabiliti nel

vv) «prestatore di servizi fiduciari qualificato»: un prestatore di servizi fiduciari che presta uno o più servizi fiduciari qualificati e cui l'organismo di vigilanza assegna la qualifica di prestatore di servizi fiduciari qualificato, quale definito all'articolo 3, punto 20), del

zz) «mercato online»: un servizio che utilizza un software, compresi siti web, parte di siti web o un'applicazione, gestito da o per conto del professionista, che permette ai consumatori di concludere contratti a distanza con altri professionisti o consumatori, quale definito all'articolo 2, lettera n), della

aaa) «motore di ricerca online»: un servizio digitale che consente all'utente di formulare domande al fine di effettuare ricerche, in linea di principio, su tutti i siti web, o su tutti i siti web in una lingua particolare, sulla base di un'interrogazione su qualsiasi tema sotto forma di parola chiave, richiesta vocale, frase o di altro input, e che restituisce i risultati in qualsiasi formato in cui possono essere trovate le informazioni relative al contenuto richiesto, quale definito all'articolo 2, punto 5), del

bbb) «servizio di cloud computing»: un servizio digitale che consente l'amministrazione su richiesta di un pool scalabile ed elastico di risorse di calcolo condivisibili e l'ampio accesso remoto a quest'ultimo, anche ove tali risorse sono distribuite in varie ubicazioni;

ccc) «servizio di data center»: un servizio che comprende strutture, o gruppi di strutture, dedicate a ospitare in modo centralizzato, interconnettere e far funzionare apparecchiature informatiche e di rete che forniscono servizi di conservazione, elaborazione e trasporto di dati insieme a tutti gli impianti e le infrastrutture per la distribuzione dell'energia e il controllo ambientale;

ddd) «rete di distribuzione dei contenuti»: cosiddetta content delivery network (CDN), una rete di server distribuiti geograficamente allo scopo di garantire l'elevata disponibilità, l'accessibilità o la rapida distribuzione di contenuti e servizi digitali agli utenti di internet per conto di fornitori di contenuti e servizi;

eee) «piattaforma di servizi di social network»: una piattaforma che consente agli utenti finali di entrare in contatto, condividere, scoprire e comunicare gli uni con gli altri su molteplici dispositivi, in particolare, attraverso chat, post, video e raccomandazioni;

fff) «rete pubblica di comunicazione elettronica»: una rete di comunicazione elettronica, utilizzata interamente o prevalentemente per fornire servizi di comunicazione elettronica accessibili al pubblico, che supporta il trasferimento di informazioni tra i punti terminali di rete, quale definita all'articolo 2, punto 8), della

ggg) «servizio di comunicazione elettronica»: un servizio di comunicazione elettronica quale definito all'articolo 2, punto 4), della

hhh) «soggetto»: una persona fisica o giuridica, costituita e riconosciuta come tale conformemente al diritto nazionale applicabile nel suo luogo di stabilimento, che può, agendo in nome proprio, esercitare diritti ed essere soggetta a obblighi;

iii) «fornitore di servizi gestiti»: un soggetto che fornisce servizi relativi all'installazione, alla gestione, al funzionamento o alla manutenzione di prodotti, reti, infrastrutture, applicazioni TIC o di qualsiasi altro sistema informativo e di rete, tramite assistenza o amministrazione attiva effettuata nei locali dei clienti o a distanza;

lll) «fornitore di servizi di sicurezza gestiti»: un fornitore di servizi gestiti che svolge o fornisce assistenza per attività relative alla gestione dei rischi di sicurezza informatica;

mmm) «organismo di ricerca»: un soggetto che ha come obiettivo principale lo svolgimento di attività di ricerca applicata o di sviluppo sperimentale al fine di sfruttare i risultati di tale ricerca a fini commerciali, ma che non comprende gli istituti di istruzione;

nnn) «audit»: attività di verifica, a distanza o in loco, sistematica, documentata e indipendente che ha come scopo quello di vagliare la corrispondenza agli obblighi di cui al capo IV del presente decreto, effettuata da un organismo indipendente qualificato o dall'Autorità nazionale competente NIS.

Art. 3. Ambito di applicazione

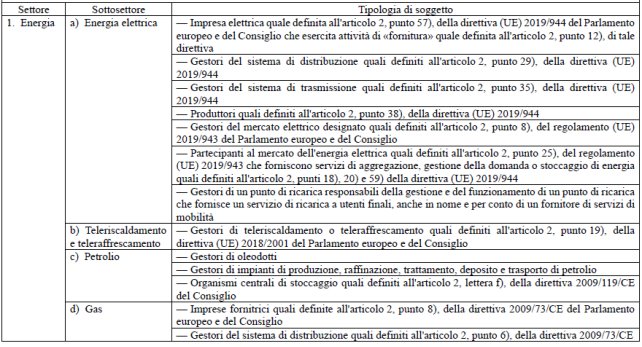

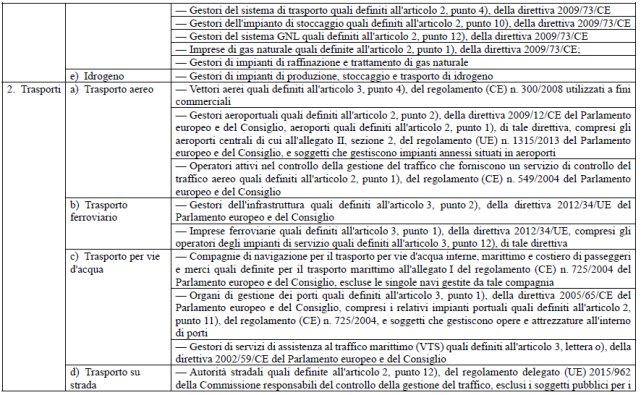

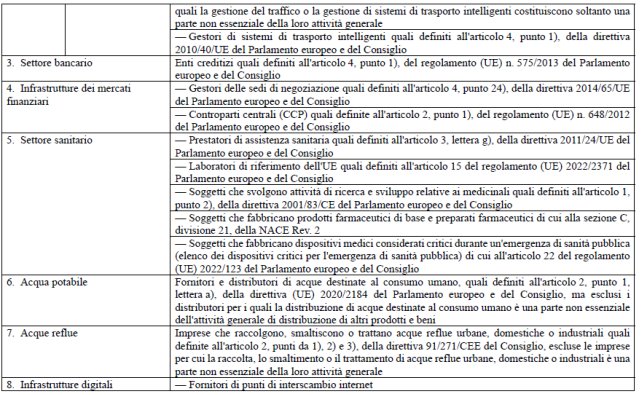

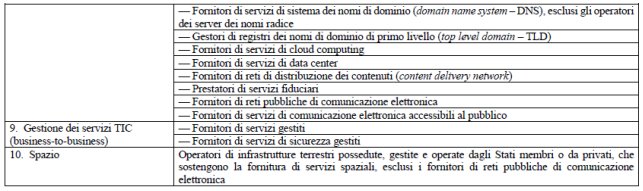

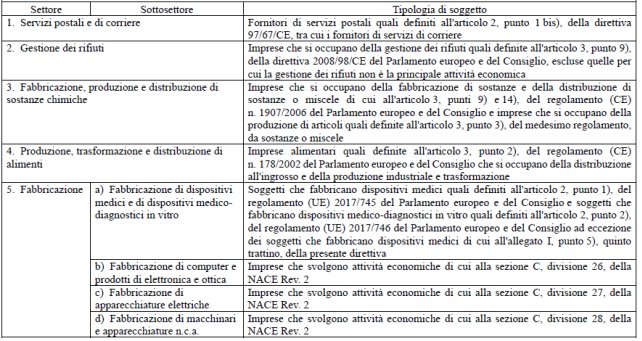

1. Nell'ambito di applicazione del presente decreto rientrano i soggetti pubblici e privati delle tipologie di cui agli allegati I, II, III e IV, che costituiscono parte integrante del presente decreto, che sono sottoposti alla giurisdizione nazionale ai sensi dell'articolo 5. Gli allegati I e II descrivono i settori ritenuti, rispettivamente, altamente critici e critici, nonchè i relativi sottosettori e le tipologie di soggetti. Gli allegati III e IV descrivono, rispettivamente, le categorie di pubbliche amministrazioni e le ulteriori tipologie di soggetto a cui si applica il presente decreto.

2. Il presente decreto si applica ai soggetti delle tipologie di cui all'allegato I e II, che superano i massimali per le piccole imprese ai sensi dell'articolo 2, paragrafo 2, dell'allegato alla raccomandazione 2003/361/CE.

3. L'articolo 3, paragrafo 4, dell'allegato alla raccomandazione 2003/361/CE della Commissione, del 6 maggio 2003, non si applica ai fini del presente decreto.

4. Per determinare se un soggetto è da considerarsi una media o grande impresa ai sensi dell'articolo 2 dell'allegato della raccomandazione 2003/361/CE, si applica l'articolo 6, paragrafo 2, del medesimo allegato, salvo che ciò non sia proporzionato, tenuto anche conto dell'indipendenza del soggetto dalle sue imprese collegate in termini di sistemi informativi e di rete che utilizza nella fornitura dei suoi servizi e in termini di servizi che fornisce.

5. Il presente decreto si applica, indipendentemente dalle loro dimensioni, anche:

a) ai soggetti che sono identificati come soggetti critici ai sensi del decreto legislativo, che recepisce la

b) ai fornitori di reti pubbliche di comunicazione elettronica o di servizi di comunicazione elettronica accessibili al pubblico;

c) ai prestatori di servizi fiduciari;

d) ai gestori di registri dei nomi di dominio di primo livello e fornitori di servizi di sistema dei nomi di dominio;

e) ai fornitori di servizi di registrazione dei nomi di dominio.

6. Il presente decreto si applica, altresì, anche indipendentemente dalle loro dimensioni, alle pubbliche amministrazioni di cui all'articolo 1, comma 3, della

7. Sulla base di un criterio di gradualità, dell'evoluzione del grado di esposizione al rischio della pubblica amministrazione, della probabilità che si verifichino incidenti e della loro gravità, compreso il loro impatto sociale ed economico, tenuto conto anche dei criteri di cui al comma 9, con uno o più decreti del Presidente del Consiglio dei ministri adottati secondo le modalità di cui all'articolo 40, comma 2, possono essere individuate ulteriori categorie di pubbliche amministrazioni a cui si applica il presente decreto al fine di adeguare l'elenco di categorie di cui all'allegato III.

8. Il presente decreto si applica, altresì, indipendentemente dalle loro dimensioni, anche ai soggetti delle tipologie di cui all'allegato IV, individuati secondo le procedure di cui al comma 13.

9. Il presente decreto si applica, altresì, anche ai soggetti dei settori o delle tipologie di cui agli allegati I, II, III e IV, indipendentemente dalle loro dimensioni, individuati secondo le procedure di cui al comma 13, qualora:

a) il soggetto sia identificato prima della data di entrata in vigore del presente decreto come operatore di servizi essenziali ai sensi del

b) il soggetto sia l'unico fornitore nazionale di un servizio che è essenziale per il mantenimento di attività sociali o economiche fondamentali;

c) una perturbazione del servizio fornito dal soggetto potrebbe avere un impatto significativo sulla sicurezza pubblica, l'incolumità pubblica o la salute pubblica;

d) una perturbazione del servizio fornito dal soggetto potrebbe comportare un rischio sistemico significativo, in particolare per i settori nei quali tale perturbazione potrebbe avere un impatto transfrontaliero;

e) il soggetto sia critico in ragione della sua particolare importanza a livello nazionale o regionale per quel particolare settore o tipo di servizio o per altri settori indipendenti nel territorio dello Stato;

f) il soggetto sia considerato critico ai sensi del presente decreto quale elemento sistemico della catena di approvvigionamento, anche digitale, di uno o più soggetti considerati essenziali o importanti.

10. Il presente decreto si applica, infine, indipendentemente dalle sue dimensioni, all'impresa collegata ad un soggetto essenziale o importante, se soddisfa almeno uno dei seguenti criteri:

a) adotta decisioni o esercita una influenza dominante sulle decisioni relative alle misure di gestione del rischio per la sicurezza informatica di un soggetto importante o essenziale;

b) detiene o gestisce sistemi informativi e di rete da cui dipende la fornitura dei servizi del soggetto importante o essenziale;

c) effettua operazioni di sicurezza informatica del soggetto importante o essenziale;

d) fornisce servizi TIC o di sicurezza, anche gestiti, al soggetto importante o essenziale.

11. Resta ferma la disciplina in materia di protezione dei dati personali di cui al

12. L'Autorità nazionale competente NIS applica la clausola di salvaguardia di cui al comma 4, secondo i criteri per la determinazione individuati con le modalità di cui all'articolo 40, comma 1.

13. I soggetti di cui ai commi 8 e 9 sono individuati dall'Autorità nazionale competente NIS, su proposta delle Autorità di settore, secondo le modalità di cui all'articolo 40, comma 4. L'Autorità nazionale competente NIS notifica a tali soggetti la loro individuazione ai fini della registrazione di cui all'articolo 7, comma 1.

14. Le disposizioni di cui all'articolo 17 e ai Capi IV e V del presente decreto non si applicano ai soggetti identificati come essenziali o importanti dei settori 3 e 4 di cui all'allegato I, ai quali si applica la disciplina di cui al

15. Il presente decreto non si applica, ai sensi dell'articolo 2, comma 10, della direttiva, ai soggetti esentati dall'ambito di applicazione del

Art. 4. Protezione degli interessi nazionali e commerciali

1. Il presente decreto lascia impregiudicata la responsabilità dello Stato italiano di tutelare la sicurezza nazionale e il suo potere di salvaguardare altre funzioni essenziali dello Stato, tra cui la garanzia dell'integrità territoriale dello Stato e il mantenimento dell'ordine pubblico.

2. I soggetti di cui all'articolo 3, commi 6 e 7, non ricomprendono il Parlamento italiano, l'Autorità giudiziaria, la Banca d'Italia e l'Unità di informazione finanziaria per l'Italia di cui all'articolo 6 del

3. Il presente decreto non si applica agli enti, organi e articolazioni della pubblica amministrazione che operano nei settori della pubblica sicurezza, della difesa nazionale, o dell'attività di contrasto, compresi l'indagine, l' accertamento e il perseguimento di reati, nonchè agli organismi di informazione per la sicurezza di cui alla

4. Fermo restando quanto previsto dal comma 3, con uno o più decreti del Presidente del Consiglio dei ministri adottati, anche su proposta dei Ministri della giustizia, dell'interno e della difesa, per gli ambiti di rispettiva competenza, d'intesa con l'Agenzia per la cybersicurezza nazionale, sono individuati i soggetti che svolgono attività o forniscono servizi in via esclusiva per gli enti, organi e articolazioni della pubblica amministrazione di cui al comma 3, nonchè in materia di protezione civile. A tali soggetti, nell'espletamento di tali attività o servizi, non si applicano gli obblighi di cui al capo IV e le previsioni di cui al capo V.

5. Con decreto del Presidente del Consiglio dei ministri, adottato ai sensi dell'articolo 43 della

6. Ai sensi del comma 4, non possono essere esclusi gli enti, organi e articolazioni della pubblica amministrazione con competenze di regolazione o le cui attività sono solo marginalmente connesse ai settori di cui al medesimo comma. Non possono altresì essere esclusi i soggetti che agiscono in qualità di prestatore di servizi fiduciari. I soggetti di cui al comma 4 assicurano un livello di sicurezza informatica coerente con gli obblighi di cui al capo IV.

7. Gli obblighi stabiliti nel presente decreto non comportano la fornitura di informazioni la cui divulgazione sia contraria agli interessi essenziali dello Stato italiano in materia di sicurezza nazionale, pubblica sicurezza o difesa.

8. Fatto salvo quanto previsto dall'articolo 346 del trattato sul funzionamento dell'Unione europea, le informazioni riservate secondo quanto disposto dalla normativa dell'Unione europea e nazionale, in particolare per quanto concerne la riservatezza degli affari, sono scambiate con la Commissione europea e con le autorità competenti degli Stati membri solo nella misura in cui tale scambio sia necessario ai fini dell'applicazione del presente decreto. Le informazioni scambiate sono pertinenti e commisurate allo scopo. Lo scambio di informazioni ne tutela la riservatezza e protegge la sicurezza e gli interessi commerciali dei soggetti essenziali e dei soggetti importanti.

Art. 5. Giurisdizione e territorialità

1. Sono sottoposti alla giurisdizione nazionale i soggetti di cui all'articolo 3 stabiliti sul territorio nazionale, ad eccezione dei seguenti casi:

a) i fornitori di reti pubbliche di comunicazione elettronica o i fornitori di servizi di comunicazione elettronica accessibili al pubblico, che sono considerati sotto la giurisdizione dello Stato membro nel quale forniscono i loro servizi;

b) i fornitori di servizi di sistema dei nomi di dominio DNS, i registri dei nomi di dominio di primo livello, i soggetti che forniscono servizi di registrazione dei nomi di dominio, i fornitori di servizi di cloud computing, i fornitori di servizi di data center, i fornitori di reti di distribuzione dei contenuti, i fornitori di servizi gestiti, i fornitori di servizi di sicurezza gestiti, nonchè i fornitori di mercati online, di motori di ricerca online o di piattaforme di servizi di social network, che sono sottoposti la giurisdizione dello Stato membro in cui hanno lo stabilimento principale nell'Unione ai sensi del comma 2;

c) gli enti della pubblica amministrazione, che sono sottoposti alla giurisdizione dello Stato membro che li ha istituiti.

2. Ai fini di cui al comma 1, lettera b), si considera stabilimento principale nell'Unione quello dello Stato membro nel quale sono prevalentemente adottate le decisioni relative alle misure di gestione del rischio per la sicurezza informatica. Se non è possibile determinare lo Stato membro in cui sono adottate le suddette decisioni o se le stesse non sono adottate nell'Unione, lo stabilimento principale è considerato quello collocato nello Stato membro in cui sono effettuate le operazioni di sicurezza informatica, ovvero, ove ciò non sia possibile, quello dello Stato membro in cui il soggetto interessato ha lo stabilimento con il maggior numero di dipendenti nell'Unione europea.

3. Se i soggetti di cui al comma 1, lettera b), non sono stabiliti nel territorio dell'Unione ma offrono servizi all'interno dello stesso, essi designano un rappresentante nell'Unione, che è stabilito in uno degli Stati membri in cui sono offerti i predetti servizi ed è sottoposto alla relativa giurisdizione.

4. In assenza della designazione del rappresentante da parte di uno dei soggetti di cui al comma 3, l'Autorità nazionale competente NIS può avviare un'azione legale, nei confronti dei soggetti inadempienti.

5. La designazione del rappresentante di cui al comma 3 non pregiudica le azioni legali che potrebbero essere state già avviate per violazioni degli obblighi di cui al presente decreto, l'imposizione degli obblighi di cui al capo IV e l'esercizio dei poteri di cui al capo V.

Art. 6. Soggetti essenziali e soggetti importanti

1. Ai fini del presente decreto, sono considerati soggetti essenziali:

a) i soggetti di cui all'allegato I che superano i massimali per le medie imprese di cui all'articolo 2, paragrafo 1, dell'allegato della raccomandazione 2003/361/CE;

b) indipendentemente dalle loro dimensioni, i soggetti identificati come soggetti critici ai sensi del decreto legislativo che recepisce la

c) i fornitori di reti pubbliche di comunicazione elettronica e i fornitori di servizi di comunicazione elettronica accessibili al pubblico di cui all'articolo 3, comma 5, lettera b), che si considerano medie imprese ai sensi dell'articolo 2 dell'allegato alla raccomandazione 2003/361/CE;

d) indipendentemente dalle loro dimensioni, i prestatori di servizi fiduciari qualificati e i gestori di registri dei nomi di dominio di primo livello, nonchè i prestatori di servizi di sistema dei nomi di dominio di cui all'articolo 3, comma 5, lettere c) e d);

e) indipendentemente dalle loro dimensioni, le pubbliche amministrazioni centrali di cui all'allegato III, comma 1, lettera a).

2. Fermo restando quanto previsto dal comma 1, l'Autorità nazionale competente NIS individua, secondo le modalità di cui all'articolo 40, comma 5, i soggetti di cui all'articolo 3, commi 6, 8, 9 e 10, che, indipendentemente dalle loro dimensioni, sono considerati essenziali.

3. Ai fini del presente decreto, sono considerati soggetti importanti i soggetti di cui all'articolo 3 che non sono considerati essenziali ai sensi dei commi 1 e 2 del presente articolo.

Art. 7. Identificazione ed elencazione dei soggetti essenziali e dei soggetti importanti

1. Dal 1° gennaio al 28 febbraio di ogni anno successivo alla data di entrata in vigore del presente decreto, i soggetti di cui all'articolo 3, si registrano o aggiornano la propria registrazione sulla piattaforma digitale resa disponibile dall'Autorità nazionale competente NIS ai fini dello svolgimento delle funzioni attribuite all'Agenzia per la cybersicurezza nazionale anche ai sensi del presente decreto. A tal fine, tali soggetti forniscono o aggiornano almeno le informazioni seguenti:

a) la ragione sociale;

b) l'indirizzo e i recapiti aggiornati, compresi gli indirizzi e-mail e i numeri di telefono;

c) la designazione di un punto di contatto, indicando il ruolo presso il soggetto e i recapiti aggiornati, compresi gli indirizzi e-mail e i numeri di telefono;

d) ove applicabile, i pertinenti settori, sottosettori e tipologie di soggetto di cui agli allegati I, II, III e IV;

2. Entro il 31 marzo di ogni anno successivo alla data di entrata in vigore del presente decreto, l'Autorità nazionale competente NIS, redige, secondo le modalità di cui all'articolo 40, comma 5, l'elenco dei soggetti essenziali e dei soggetti importanti, sulla base delle registrazioni di cui al comma 1 e delle decisioni adottate ai sensi degli articoli 3, 4, e 6.

3. Tramite la piattaforma digitale di cui al comma 1, l'Autorità nazionale competente NIS comunica ai soggetti registrati di cui al comma 2:

a) l'inserimento nell'elenco dei soggetti essenziali o importanti;

b) la permanenza nell'elenco dei soggetti essenziali o importanti;

c) l'espunzione dall'elenco dei soggetti.

4. Dal 15 aprile al 31 maggio di ogni anno successivo alla data di entrata in vigore del presente decreto, tramite la piattaforma digitale di cui al comma 1, i soggetti che hanno ricevuto la comunicazione di cui al comma 3, lettere a) e b), forniscono o aggiornano almeno le informazioni seguenti:

a) lo spazio di indirizzamento IP pubblico e i nomi di dominio in uso o nella disponibilità del soggetto;

b) ove applicabile, l'elenco degli Stati membri in cui forniscono servizi che rientrano nell'ambito di applicazione del presente decreto;

c) i responsabili di cui all'articolo 38, comma 5, indicando il ruolo presso il soggetto e i loro recapiti aggiornati, compresi gli indirizzi e-mail e i numeri di telefono;

d) un sostituto del punto di contatto di cui al comma 1, lettera c), indicando il ruolo presso il soggetto e i recapiti aggiornati, compresi gli indirizzi e-mail e i numeri di telefono.

5. I fornitori di servizi di sistema dei nomi di dominio, i gestori di registri dei nomi di dominio di primo livello, i fornitori di servizi di registrazione dei nomi di dominio, i fornitori di servizi di cloud computing, i fornitori di servizi di data center, i fornitori di reti di distribuzione dei contenuti, i fornitori di servizi gestiti, i fornitori di servizi di sicurezza gestiti, nonchè i fornitori di mercati online, i fornitori di motori di ricerca online e i fornitori di piattaforme di social network, forniscono all'Autorità nazionale competente NIS, secondo le modalità di cui al comma 4, anche:

a) l'indirizzo della sede principale e delle altre sedi del soggetto nell'Unione europea;

b) se non è stabilito nell'Unione europea, l'indirizzo della sede del suo rappresentante ai sensi dell'articolo 5, comma 3, unitamente ai dati di contatto aggiornati, compresi gli indirizzi e-mail e i numeri di telefono.

6. L'Autorità nazionale competente NIS stabilisce, secondo le modalità di cui all'articolo 40, comma 5, i termini, le modalità e i procedimenti di utilizzo e accesso alla piattaforma digitale di cui al comma 1, indicando altresì eventuali ulteriori informazioni che i soggetti devono fornire ai sensi dei commi 1 e 4, nonchè i termini, le modalità e i procedimenti di designazione dei rappresentanti di cui all'articolo 5, comma 3.

7. I soggetti che hanno ricevuto la comunicazione di cui al comma 3, lettere a) e b), notificano all'Autorità nazionale competente NIS, tramite la piattaforma digitale di cui al comma 1, qualsiasi modifica delle informazioni trasmesse ai sensi del presente articolo tempestivamente e, in ogni caso, entro quattordici giorni dalla data della modifica.

Art. 8. Protezione dei dati personali

1. L'Agenzia per la cybersicurezza nazionale, le Autorità di settore NIS e i soggetti di cui all'articolo 3 trattano i dati personali nella misura necessaria ai fini del presente decreto e conformemente al

2. Il trattamento dei dati personali ai sensi del presente decreto da parte dei fornitori di reti pubbliche di comunicazione elettronica o dei fornitori di servizi di comunicazione elettronica accessibili al pubblico viene effettuato in conformità della legislazione dell'Unione europea in materia di protezione dei dati e della legislazione dell'Unione europea in materia di tutela della vita privata, ai sensi della

Capo II

Quadro nazionale di sicurezza informatica

Art. 9. Strategia nazionale di cybersicurezza

1. La Strategia nazionale di cybersicurezza individua gli obiettivi strategici e le risorse necessarie per conseguirli, nonchè adeguate misure strategiche e normative al fine di raggiungere e mantenere un livello elevato di cybersicurezza.

2. La Strategia nazionale di cybersicurezza comprende almeno:

a) gli obiettivi e le priorità, che riguardano in particolare i settori di cui agli allegati I, II, III e IV;

b) un quadro di governance per la realizzazione degli obiettivi e delle priorità di cui alla lettera a), comprendente le misure strategiche di cui al comma 3;

c) un quadro di governance che chiarisca i ruoli e le responsabilità dei pertinenti portatori di interessi a livello nazionale, a sostegno della cooperazione e del coordinamento a livello nazionale tra le Autorità di settore NIS, l'Agenzia per la cybersicurezza nazionale, in qualità di Autorità nazionale competente NIS, di Punto di contatto unico NIS e di CSIRT Italia, nonchè il coordinamento e la cooperazione tra tali organismi e le altre autorità competenti ai sensi degli atti giuridici settoriali dell'Unione europea;

d) un meccanismo per individuare le risorse e una valutazione dei rischi a livello nazionale;

e) l'individuazione delle misure volte a garantire la preparazione e la risposta agli incidenti e il successivo recupero dagli stessi, inclusa la collaborazione tra i settori pubblico e privato;

f) un elenco delle diverse autorità e dei diversi portatori di interessi coinvolti nell'attuazione della strategia nazionale per la cybersicurezza;

g) un quadro strategico per il coordinamento rafforzato tra le autorità competenti ai sensi del presente decreto e le autorità competenti di cui al decreto legislativo di recepimento della

h) un piano, comprendente le misure necessarie, per aumentare il livello generale di consapevolezza dei cittadini in materia di sicurezza informatica.

3. Nell'ambito della strategia nazionale per la cybersicurezza, sono previste, inoltre, le seguenti misure strategiche:

a) la sicurezza informatica nella catena di approvvigionamento dei prodotti e dei servizi TIC utilizzati dai soggetti per la fornitura dei loro servizi;

b) l'inclusione e la definizione di requisiti concernenti la sicurezza informatica per i prodotti e i servizi TIC negli appalti pubblici, compresi i requisiti relativi alla certificazione della cybersicurezza, alla cifratura e all'utilizzo di prodotti di sicurezza informatica open source;

c) la gestione delle vulnerabilità, ivi comprese la promozione e l'agevolazione della divulgazione coordinata delle vulnerabilità di cui all'articolo 16;

d) il sostegno della disponibilità generale, dell'integrità e della riservatezza del nucleo pubblico della rete internet aperta, compresa, se del caso, la sicurezza informatica dei cavi di comunicazione sottomarini;

e) la promozione dello sviluppo e dell'integrazione di tecnologie avanzate rilevanti, volte ad attuare misure all'avanguardia nella gestione dei rischi per la sicurezza informatica;

f) la promozione e lo sviluppo di attività di istruzione, formazione e sensibilizzazione, di competenze e di iniziative di ricerca e sviluppo in materia di sicurezza informatica, nonchè orientamenti sulle buone pratiche e sui controlli concernenti l'igiene informatica, destinati ai cittadini, ai portatori di interessi e ai soggetti essenziali e importanti;

g) il sostegno agli istituti accademici e di ricerca volto a sviluppare, rafforzare e promuovere la diffusione di strumenti di sicurezza informatica e di infrastrutture di rete sicure;

h) la messa a punto di procedure pertinenti e strumenti adeguati di condivisione delle informazioni per sostenere la condivisione volontaria di informazioni sulla sicurezza informatica tra soggetti, nel rispetto del diritto dell'Unione europea;

i) il rafforzamento dei valori di riferimento relativi alla resilienza e all'igiene informatica delle piccole e medie imprese, in particolare quelle escluse dall'ambito di applicazione del presente decreto, fornendo orientamenti e sostegno facilmente accessibili per le loro esigenze specifiche;

l) la promozione di una protezione informatica attiva.

4. Ferme restando le funzioni del Presidente del Consiglio dei ministri di cui all'articolo 2, commi 1 e 2, del

Art. 10. Autorità nazionale competente e Punto di contatto unico

1. L'Agenzia per la cybersicurezza nazionale è l'Autorità nazionale competente NIS di cui all'articolo 8, paragrafo 1, della

a) sovrintende all'implementazione e all'attuazione del presente decreto;

b) predispone i provvedimenti necessari a dare attuazione al presente decreto;

c) svolge le funzioni e le attività di regolamentazione di cui al presente decreto, anche adottando linee guida, raccomandazioni e orientamenti non vincolanti;

d) individua i soggetti essenziali e i soggetti importanti ai sensi degli articoli 3 e 6, nonchè redige l'elenco di cui all'articolo 7, comma 2;

e) partecipa al Gruppo di cooperazione NIS, nonchè ai consessi e alle iniziative promosse a livello di Unione europea relativi all'attuazione della

f) definisce gli obblighi di cui all'articolo 7, comma 6, e al capo IV;

g) svolge le attività ed esercita i poteri di cui al capo V.

2. L'Agenzia per la cybersicurezza nazionale è il Punto di contatto unico NIS di cui all'articolo 8, paragrafo 3, della

3. Ai fini dell'attuazione del presente articolo è autorizzata la spesa pari a euro 2.000.000 annui a decorrere dall'anno 2025 a cui si provvede ai sensi dell'articolo 44.

Art. 11. Autorità di settore NIS

1. Al fine di assicurare l'efficace attuazione del presente decreto a livello settoriale, sono individuate le Autorità di settore NIS che supportano l'Autorità nazionale competente NIS e collaborano con essa, secondo le modalità di cui all'articolo 40, comma 2, lettera c).

2. Sono designate quali Autorità di settore NIS:

a) la Presidenza del Consiglio dei ministri per:

1) il settore gestione dei servizi TIC, di cui al numero 9 dell'allegato I, in collaborazione con l'Agenzia per la cybersicurezza nazionale;

2) il settore dello spazio, di cui al numero 10 dell'allegato I;

3) il settore delle pubbliche amministrazioni, di cui all'articolo 3, commi 6 e 7;

4) le società in house e le società partecipate o a controllo pubblico, di cui al numero 4 dell'allegato IV;

b) il Ministero dell'economia e delle finanze, per i settori bancario e delle infrastrutture dei mercati finanziari, di cui ai numeri 3 e 4 dell'allegato I, sentite le autorità di vigilanza di settore, Banca d'Italia e Consob;

c) il Ministero delle imprese e del made in Italy per:

1) il settore delle infrastrutture digitali, di cui al numero 8 dell'allegato I;

2) il settore dei servizi postali e di corriere, di cui al numero 1 dell'allegato II;

3) il settore della fabbricazione, produzione e distribuzione di sostanze chimiche, di cui al numero 3 dell'allegato II, sentito il Ministero della salute;

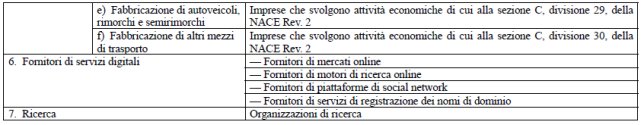

4) i sottosettori della fabbricazione di computer e prodotti di elettronica e ottica, della fabbricazione di apparecchiature elettriche e della fabbricazione di macchinari e apparecchiature non classificati altrove (n.c.a.), di cui, rispettivamente, alle lettere b), c) e d) del settore fabbricazione, di cui al numero 5 dell'allegato II;

5) i sottosettori della fabbricazione di autoveicoli, rimorchi e semirimorchi, e della fabbricazione di altri mezzi di trasporto, di cui, rispettivamente, alle lettere e) e f) del settore fabbricazione, di cui al numero 5 dell'allegato II, sentito il Ministero delle infrastrutture e dei trasporti;

6) i fornitori di servizi digitali, di cui al numero 6 dell'allegato II;

d) il Ministero dell'agricoltura, della sovranità alimentare e delle foreste per il settore produzione, trasformazione e distribuzione di alimenti, di cui al numero 4 dell'allegato II;

e) il Ministero dell'ambiente e della sicurezza energetica per:

1) il settore energia, di cui al numero 1 dell'allegato I;

2) il settore fornitura e distribuzione di acqua potabile di cui al numero 6 dell'allegato I;

3) il settore acque reflue, di cui al numero 7 dell'allegato I;

4) il settore gestione dei rifiuti, di cui al numero 2 dell'allegato II;

f) il Ministero delle infrastrutture e dei trasporti per:

1) il settore trasporti, di cui al numero 2 dell'allegato I;

2) i soggetti che forniscono servizi di trasporto pubblico locale di cui al numero 1 dell'allegato IV;

g) il Ministero dell'università e della ricerca per il settore ricerca di cui al numero 7 dell'allegato II e per gli istituti di istruzione che svolgono attività di ricerca di cui al numero 2 dell'allegato IV, anche in accordo con le altre amministrazioni vigilanti;

h) il Ministero della cultura per i soggetti che svolgono attività di interesse culturale di cui al numero 3 dell'allegato IV;

i) il Ministero della salute per:

1) il settore sanitario, di cui al numero 5 dell'allegato I;

2) il sottosettore fabbricazione di dispositivi medici e di dispositivi medico-diagnostici in vitro, di cui alla lettera a) del settore fabbricazione, di cui al numero 5 dell'allegato II.

3. Le Amministrazioni di cui al comma 2, per i rispettivi settori e sottosettori di competenza, sono altresì designate Autorità di settore per i soggetti di cui all'articolo 3, commi 9 e 10.

4. Le Autorità di settore NIS, per i rispettivi settori e sottosettori di competenza ai fini di cui al comma 1, procedono, in particolare:

a) alla verifica dell'elenco dei soggetti di cui all'articolo 7, comma 2;

b) al supporto nell'individuazione dei soggetti essenziali e dei soggetti importanti ai sensi degli articoli 3 e 6, in particolare identificando i soggetti essenziali e i soggetti importanti di cui ai commi 8, 9 e 10 dell'articolo 3;

c) all'individuazione dei soggetti a cui si applicano le deroghe di cui all'articolo 3, comma 4;

d) al supporto per le funzioni e per le attività di regolamentazione di cui al presente decreto secondo le modalità di cui all'articolo 40;

e) all'elaborazione dei contributi per la relazione annuale di cui all'articolo 12, comma 5, lettera c);

f) all'istituzione e al coordinamento dei tavoli settoriali, al fine di contribuire all'efficace e coerente attuazione settoriale del presente decreto nonchè al relativo monitoraggio. Per la partecipazione ai tavoli settoriali non sono previsti gettoni di presenza, compensi, rimborsi di spese o emolumenti comunque denominati;

g) alla partecipazione alle attività settoriali del Gruppo di Cooperazione NIS nonchè dei consessi e delle iniziative a livello di Unione europea relativi all'attuazione della

5. Con accordo sancito entro il 30 ottobre 2024 in sede di Conferenza permanente per i rapporti tra lo Stato, le regioni e le province autonome di Trento e di Bolzano, sono definite modalità di collaborazione tra le Autorità di settore e le regioni e le province autonome di Trento e di Bolzano interessate, quando il soggetto critico ha carattere regionale ovvero opera esclusivamente sul territorio di una regione o di una provincia autonoma nei settori di cui al comma 2, lettere a), numeri 3 e 4, d), e), f), h) e i), numero 1.

6. Per l'esercizio delle competenze attribuite dal presente decreto, ciascuna autorità di settore, ad eccezione di quella indicata al comma 2, lettera b), è autorizzata a reclutare, con contratto di lavoro subordinato a tempo indeterminato, n. 2 unità di personale non dirigenziale, appartenente all'area funzionari del vigente contratto collettivo nazionale - Comparto funzioni centrali, o categorie equivalenti, mediante procedure di passaggio diretto di personale tra amministrazioni pubbliche ai sensi dell'articolo 30 del

7. Per l'attuazione del comma 6 del presente articolo è autorizzata la spesa di 409.424 euro per l'anno 2024 e di euro 925.695 annui a decorrere dall'anno 2025, a cui si provvede ai sensi dell'articolo 44.

Art. 12. Tavolo per l'attuazione della disciplina NIS

1. Presso l'Agenzia per la cybersicurezza nazionale è costituito, in via permanente, il Tavolo per l'attuazione della disciplina NIS, per assicurare l'implementazione e attuazione del presente decreto.

2. Il Tavolo per l'attuazione della disciplina NIS è presieduto dal direttore generale dell'Agenzia per la cybersicurezza nazionale, o da un suo delegato, ed è composto da un rappresentante di ogni Autorità di settore NIS di cui all'articolo 11 e da due rappresentanti designati da regioni e province autonome in sede di Conferenza permanente per i rapporti tra lo Stato, le regioni e le province autonome di Trento e di Bolzano.

3. I componenti del Tavolo per l'attuazione della disciplina NIS possono farsi assistere alle riunioni da altri rappresentanti delle rispettive amministrazioni in relazione alle materie oggetto di trattazione. In base agli argomenti delle riunioni possono anche essere chiamati a partecipare rappresentanti di altre amministrazioni, di università o di enti e istituti di ricerca, nonchè di operatori privati interessati dalle previsioni di cui al presente decreto.

4. Il Tavolo per l'attuazione della disciplina NIS è convocato su indicazione del presidente o su richiesta di almeno tre componenti e si riunisce almeno una volta per trimestre.

5. Per le finalità di cui al comma 1, il Tavolo per l'attuazione della disciplina NIS:

a) supporta l'Autorità nazionale competente NIS nello svolgimento delle funzioni relative all'implementazione e all'attuazione del presente decreto, con particolare riferimento a quanto previsto dall'articolo 10, comma 1, lettere da a) a f);

b) formula proposte e pareri per l'adozione di iniziative, linee guida o atti di indirizzo ai fini dell'efficace attuazione del presente decreto;

c) predispone una relazione annuale sull'attuazione del presente decreto.

6. Con le modalità di cui all'articolo 40, comma 5, possono essere dettate ulteriori disposizioni per l'organizzazione e per il funzionamento del Tavolo. Per la partecipazione al Tavolo per l'attuazione della disciplina NIS non sono previsti gettoni di presenza, compensi, rimborsi di spese o altri emolumenti, comunque denominati.

Art. 13. Quadro nazionale di gestione delle crisi informatiche

1. L'Agenzia per la cybersicurezza nazionale, con funzioni di coordinatore ai sensi dell'articolo 9, paragrafo 2, della

2. Le Autorità nazionali di gestione delle crisi informatiche individuano le capacità, le risorse e le procedure che possono essere impiegate in caso di crisi ai fini del presente decreto.

3. Entro dodici mesi dalla data di entrata in vigore del presente decreto, con uno o più decreti del Presidente del Consiglio dei ministri, su proposta dell'Agenzia per la cybersicurezza nazionale e del Ministero della difesa, ciascuno per gli ambiti di competenza di cui all'articolo 2, comma 1, lettera g), previo parere del Comitato interministeriale per la sicurezza della Repubblica nella composizione di cui all'articolo 10 del

4. Il piano nazionale di risposta agli incidenti e alle crisi informatiche su vasta scala stabilisce gli obiettivi e le modalità di gestione dei medesimi. In tale piano sono definiti, in particolare:

a) gli obiettivi delle misure e delle attività nazionali di preparazione;

b) i compiti e le responsabilità delle Autorità nazionali di gestione delle crisi informatiche;

c) le procedure di gestione delle crisi informatiche, tra cui la loro integrazione nel quadro nazionale per la gestione delle crisi che coinvolgono aspetti di cybersicurezza di cui all'articolo 10 del

d) le misure nazionali di preparazione, comprese le esercitazioni e le attività di formazione;

e) i pertinenti portatori di interessi del settore pubblico e privato e le infrastrutture coinvolte;

f) le procedure nazionali e gli accordi tra gli organismi e le autorità nazionali pertinenti al fine di garantire il sostegno e la partecipazione effettivi dell'Italia alla gestione coordinata degli incidenti e delle crisi informatiche su vasta scala a livello dell'Unione europea.

5. I decreti del Presidente del Consiglio dei ministri di cui al presente articolo sono esclusi dall'accesso e non sono soggetti a pubblicazione.

6. Ai fini dell'attuazione del comma 1 del presente articolo è autorizzata la spesa pari a euro 1.000.000 annui a decorrere dall'anno 2025, a cui si provvede ai sensi dell'articolo 44.

Art. 14. Cooperazione tra Autorità nazionali

1. Sono assicurate la cooperazione e la collaborazione reciproca dell'Autorità nazionale competente NIS e del Punto di contatto unico NIS con l'organo centrale del Ministero dell'interno per la sicurezza e per la regolarità dei servizi di telecomunicazione, di cui all'articolo 7-bis del

2. Ai fini della cooperazione e della collaborazione di cui al comma 1:

a) l'Autorità nazionale competente NIS coopera con il Garante per la protezione dei dati personali, ai sensi dell'articolo 7, comma 5, del

b) qualora l'Autorità nazionale competente NIS, in sede di vigilanza o di esecuzione, venga a conoscenza del fatto che la violazione degli obblighi di cui all'articolo 24 da parte di un soggetto essenziale o importante possa comportare una violazione dei dati personali, quale definita all'articolo 4, punto 12), del

c) qualora il Garante per la protezione dei dati personali o le autorità di controllo di altri Stati membri di cui all'articolo 55 o 56 del

d) con decreto del Presidente del Consiglio dei ministri, su proposta del Ministro della difesa, sentita l'Agenzia per la cybersicurezza nazionale, è definito, nell'ambito dell'elenco di cui all'articolo 7, comma 2, l'elenco dei soggetti che impattano sulla efficienza dello Strumento militare e sulla tutela della difesa e sicurezza militare dello Stato, su cui l'Autorità nazionale competente NIS comunica tempestivamente al Ministero della difesa gli incidenti di cui all'articolo 25, nonchè, con le modalità previste nel decreto di cui alla presente lettera, le ulteriori informazioni di sicurezza cibernetica.

3. La cooperazione e la collaborazione reciproca dell'Autorità nazionale competente NIS con le autorità nazionali competenti di cui al

4. L'Autorità nazionale competente NIS coopera con le pertinenti autorità nazionali competenti degli altri Stati membri, di cui al

5. È assicurata la cooperazione e la collaborazione reciproca dell'Autorità nazionale competente NIS e del Punto di contatto unico NIS, secondo le modalità di cui all'articolo 40, comma 3, con le autorità nazionali competenti e il punto di contatto unico ai sensi della

6. Ai fini della cooperazione e della collaborazione di cui al comma 5:

a) il punto di contatto unico e le autorità competenti di cui al decreto legislativo di recepimento della

b) le autorità nazionali competenti ai sensi del decreto legislativo di recepimento della

Art. 15. Gruppo nazionale di risposta agli incidenti di sicurezza informatica - CSIRT Italia

1. Il CSIRT Italia, fermo restando quanto previsto dal

a) è l'organo preposto alle funzioni di gestione degli incidenti di sicurezza informatica per i settori, i sottosettori e le tipologie di soggetti di cui agli allegati I, II, III e IV, conformemente a modalità e procedure definite dal CSIRT stesso;

b) dispone di un'infrastruttura di informazione e comunicazione appropriata, sicura e resiliente a livello nazionale attraverso la quale scambiare informazioni con i soggetti essenziali o importanti e con gli altri portatori di interesse pertinenti;

c) coopera e, se opportuno, scambia informazioni pertinenti conformemente all'articolo 17 con comunità settoriali o intersettoriali di soggetti essenziali e di soggetti importanti;

d) partecipa alla revisione tra pari di cui all'articolo 21;

e) garantisce la collaborazione effettiva, efficiente e sicura, nella Rete di CSIRT nazionali di cui all'articolo 20;

f) ai sensi dell'articolo 7, comma 1, lettera s), del

g) ai sensi dell'articolo 7, comma 1, lettera s), del

2. Il CSIRT Italia:

a) è dotato di un alto livello di disponibilità dei propri canali di comunicazione evitando singoli punti di malfunzionamento e dispone di mezzi che gli permettono di essere contattato e di contattare i soggetti essenziali o importanti e altri CSIRT nazionali in qualsiasi momento. Il CSIRT Italia indica chiaramente i canali di comunicazione e li rende noti ai soggetti essenziali e importanti e agli altri CSIRT nazionali;

b) dispone di locali e sistemi informativi di supporto ubicati in siti sicuri;

c) utilizza un sistema adeguato di gestione e inoltro delle richieste, in particolare per facilitare i trasferimenti in maniera efficace ed efficiente;

d) garantisce la riservatezza e l'affidabilità delle proprie attività;

e) è dotato di sistemi ridondanti e spazi di lavoro di backup al fine di garantire la continuità dei propri servizi;

f) partecipa, se del caso, a reti di cooperazione internazionale.

3. Il CSIRT Italia svolge i seguenti compiti:

a) monitora e analizza le minacce informatiche, le vulnerabilità e gli incidenti a livello nazionale e, su richiesta, fornisce assistenza ai soggetti essenziali e ai soggetti importanti interessati per quanto riguarda il monitoraggio in tempo reale o prossimo al reale dei loro sistemi informativi e di rete, secondo un ordine di priorità delle attività definito dal medesimo CSIRT Italia, onde evitare oneri sproporzionati o eccessivi;

b) emette preallarmi, allerte e bollettini e divulga informazioni ai soggetti essenziali e ai soggetti importanti interessati, nonchè alle autorità nazionali competenti e agli altri pertinenti portatori di interessi, in merito a minacce informatiche, vulnerabilità e incidenti, se possibile in tempo prossimo al reale;

c) fornisce una risposta agli incidenti e assistenza ai soggetti essenziali e ai soggetti importanti interessati, ove possibile;

d) raccoglie e analizza dati forensi e fornisce un'analisi dinamica dei rischi e degli incidenti, nonchè una consapevolezza situazionale riguardo alla sicurezza informatica;

e) effettua, su richiesta di un soggetto essenziale o importante, secondo modalità e procedure definite, una scansione proattiva dei sistemi informativi e di rete del soggetto interessato per rilevare le vulnerabilità con potenziale impatto significativo;

f) partecipa alla Rete di CSIRT nazionali di cui all'articolo 20 e fornisce assistenza reciproca secondo le proprie capacità e competenze agli altri membri della Rete di CSIRT nazionali su loro richiesta;

g) agisce in qualità di coordinatore ai fini del processo di divulgazione coordinata delle vulnerabilità di cui all'articolo 16;

h) contribuisce allo sviluppo di strumenti sicuri per la condivisione delle informazioni di cui al comma 1, lettera b);

i) può effettuare, secondo modalità e procedure definite, una scansione proattiva e non intrusiva dei sistemi informativi e di rete accessibili al pubblico di soggetti essenziali e di soggetti importanti. Tale scansione è effettuata per individuare sistemi informativi e di rete vulnerabili o configurati in modo non sicuro e per informare i soggetti interessati. Tale scansione non ha alcun impatto negativo sul funzionamento dei servizi dei soggetti.

4. Il CSIRT Italia applica un approccio basato sul rischio per stabilire l'ordine di priorità nello svolgimento dei compiti di cui al comma 3.

5. In caso di eventi malevoli per la sicurezza informatica, le strutture pubbliche con funzione di computer emergency response team (CERT) collaborano con il CSIRT Italia, anche ai fini di un più efficace coordinamento della risposta agli incidenti.

6. Il CSIRT Italia instaura rapporti di cooperazione con i pertinenti portatori di interesse nazionali del settore privato al fine di perseguire gli obiettivi del presente decreto in relazione alle proprie competenze.

7. Al fine di agevolare la cooperazione di cui al comma 5, il CSIRT Italia promuove l'adozione e l'uso di pratiche, sistemi di classificazione e tassonomie standardizzati o comuni per quanto riguarda:

a) le procedure di gestione degli incidenti;

b) la divulgazione coordinata delle vulnerabilità ai sensi dell'articolo 16.

8. Ai fini dell'attuazione del presente articolo è autorizzata la spesa pari a euro 2.000.000 annui a decorrere dall'anno 2025, a cui si provvede ai sensi dell'articolo 44.

Art. 16. Divulgazione coordinata delle vulnerabilità

1. Il CSIRT Italia è designato coordinatore ai fini della divulgazione coordinata delle vulnerabilità ai sensi dell'articolo 12 della

2. I compiti del CSIRT Italia in veste di coordinatore comprendono:

a) l'individuazione e il contatto dei soggetti interessati;

b) l'assistenza alle persone fisiche o giuridiche che segnalano una vulnerabilità;

c) la negoziazione dei tempi di divulgazione e la gestione delle vulnerabilità che interessano più soggetti.

3. Le persone fisiche o giuridiche possono segnalare in forma anonima, qualora lo richiedano, una vulnerabilità al CSIRT Italia. Quest'ultimo, in veste di coordinatore, garantisce lo svolgimento di diligenti azioni per dare seguito alla segnalazione di vulnerabilità e assicura l'anonimato della persona fisica o giuridica segnalante. Se la vulnerabilità segnalata è suscettibile di avere un impatto significativo su soggetti in più di uno Stato membro, il CSIRT Italia coopera, ove opportuno, con altri CSIRT designati in qualità di coordinatori nell'ambito della Rete di CSIRT nazionali di cui all'articolo 20.

4. L'Autorità nazionale competente NIS adotta, secondo le modalità di cui all'articolo 40, comma 5, una politica nazionale di divulgazione coordinata delle vulnerabilità in linea con le previsioni del presente decreto e tenuto conto degli orientamenti non vincolanti del Gruppo di cooperazione NIS. L'Agenzia per la cybersicurezza nazionale implementa mezzi tecnici per agevolare l'attuazione della politica nazionale di divulgazione coordinata delle vulnerabilità.

Art. 17. Accordi di condivisione delle informazioni sulla sicurezza informatica

1. I soggetti che rientrano nell'ambito di applicazione del presente decreto e laddove opportuno anche ulteriori soggetti, possono scambiarsi, su base volontaria, pertinenti informazioni sulla sicurezza informatica, comprese informazioni relative a minacce informatiche, quasi-incidenti, vulnerabilità, tecniche e procedure, indicatori di compromissione, tattiche avversarie, informazioni specifiche sugli attori delle minacce, allarmi di sicurezza informatica e raccomandazioni concernenti la configurazione degli strumenti di sicurezza informatica per individuare le minacce informatiche, se tale condivisione di informazioni:

a) mira a prevenire o rilevare gli incidenti, a recuperare dagli stessi o a mitigarne l'impatto;

b) aumenta il livello di sicurezza informatica, in particolare sensibilizzando in merito alle minacce informatiche, limitando o inibendo la capacità di diffusione di tali minacce e sostenendo una serie di capacità di difesa, la risoluzione e la divulgazione delle vulnerabilità, tecniche di rilevamento, contenimento e prevenzione delle minacce, strategie di mitigazione o fasi di risposta e recupero, oppure promuovendo la ricerca collaborativa sulle minacce informatiche tra soggetti pubblici e privati.

2. Lo scambio di informazioni di cui al comma 1 avviene nell'ambito di comunità di soggetti essenziali e di soggetti importanti e, se opportuno, nell'ambito dei loro fornitori o fornitori di servizi. Tale scambio è attuato mediante accordi di condivisione delle informazioni sulla sicurezza informatica che tengono conto della natura potenzialmente sensibile delle informazioni condivise.

3. L'Agenzia per la cybersicurezza nazionale, nello svolgimento delle funzioni di Autorità nazionale competente NIS e di CSIRT Italia, ove possibile, tenuto conto degli orientamenti e delle migliori pratiche non vincolanti elaborati dall'ENISA, favorisce la conclusione degli accordi di condivisione delle informazioni sulla sicurezza informatica di cui al comma 2 e può specificare gli elementi operativi, compreso l'uso di piattaforme TIC dedicate e di strumenti di automazione, i contenuti e le condizioni degli accordi di condivisione delle informazioni. Nello stabilire i dettagli relativi alla partecipazione delle autorità pubbliche a tali accordi, l'Autorità nazionale competente NIS può imporre condizioni, secondo le modalità di cui all'articolo 40, comma 5, alinea, per le informazioni messe a disposizione dalle autorità competenti e dal CSIRT Italia. L'Agenzia per la cybersicurezza nazionale, nello svolgimento delle funzioni di Autorità nazionale competente NIS e di CSIRT Italia, supporta i soggetti essenziali e i soggetti importanti per l'applicazione di tali accordi conformemente alle loro misure strategiche di cui all'articolo 9, comma 3, lettera h).

4. I soggetti essenziali e i soggetti importanti notificano all'Autorità nazionale competente NIS la loro partecipazione agli accordi di condivisione delle informazioni sulla sicurezza informatica di cui al comma 2 al momento della conclusione di tali accordi o, ove applicabile, del loro ritiro da tali accordi, una volta che questo è divenuto effettivo.

5. È assicurato l'accesso degli Organismi di informazione per la sicurezza di cui agli articoli 4, 6 e 7 della

Capo III

Cooperazione a livello dell'Unione europea e internazionale

Art. 18. Gruppo di cooperazione NIS

1. L'Autorità nazionale competente NIS partecipa al Gruppo di cooperazione NIS.

2. Le Autorità di settore NIS partecipano, su richiesta dell'Autorità nazionale competente NIS, alle iniziative del Gruppo di cooperazione NIS relative al proprio settore di interesse.

3. Ai fini dei commi 1 e 2, l'Autorità nazionale competente NIS, supportata dalle Autorità di settore NIS interessate, provvede a:

a) tenere conto degli orientamenti non vincolanti del Gruppo di cooperazione NIS in merito al recepimento e all'attuazione della

b) tenere conto degli orientamenti non vincolanti del Gruppo di cooperazione NIS in merito allo sviluppo e all'attuazione di politiche in materia di divulgazione coordinata delle vulnerabilità di cui all'articolo 16;

c) scambiare migliori prassi e informazioni relative all'attuazione della

d) effettuare scambi di opinioni per quanto riguarda l'attuazione degli atti giuridici settoriali dell'Unione europea che contengono disposizioni in materia di sicurezza informatica;

e) se del caso, discutere le relazioni sulle revisioni tra pari di cui all'articolo 21;

f) richiedere, se del caso, una discussione sulle relazioni sulle revisioni tra pari di cui all'articolo 21 che coinvolgono l'Autorità nazionale competente NIS e l'elaborazione di conclusioni e di raccomandazioni a riguardo;

g) discutere casi di assistenza reciproca, ivi incluse le esperienze e i risultati delle azioni di vigilanza comuni transfrontaliere di cui all'articolo 39;

h) su richiesta di uno o più Stati membri, discutere le richieste specifiche di assistenza reciproca di cui all'articolo 39;

i) richiedere, se opportuno, la discussione di richieste specifiche di assistenza reciproca di cui all'articolo 39 che coinvolgono l'Autorità nazionale competente NIS;

l) scambiare opinioni su misure per mitigare la ricorrenza di incidenti e crisi di sicurezza informatica su vasta scala sulla base degli insegnamenti tratti da EU-CyCLONe e dalla Rete di CSIRT nazionali;

m) partecipare, ove necessario, ai programmi di sviluppo delle capacità, anche prevedendo lo scambio di personale tre le Autorità nazionali e quelle di altri Stati membri;

n) discutere le attività intraprese per quanto riguarda le esercitazioni in materia di sicurezza informatica, comprese le attività svolte dall'ENISA;

o) partecipare alle riunioni congiunte con il gruppo per la resilienza dei soggetti critici istituito ai sensi della

4. Inoltre, ai fini dei commi 1 e 2, l'Autorità nazionale competente NIS, supportata dalle Autorità di settore NIS interessate, contribuisce:

a) alla definizione degli orientamenti non vincolanti per le autorità competenti in merito al recepimento e all'attuazione della

b) alla definizione degli orientamenti non vincolanti del Gruppo di cooperazione NIS in merito allo sviluppo e all'attuazione di politiche in materia di divulgazione coordinata delle vulnerabilità di cui all'articolo 16;

c) alla definizione di pareri non vincolanti e alla cooperazione con la Commissione europea per quanto riguarda le nuove iniziative strategiche in materia di sicurezza informatica e la coerenza dei requisiti settoriali di informatica;

d) alla definizione di pareri non vincolanti e alla cooperazione con la Commissione europea per quanto riguarda i progetti di atti delegati o di esecuzione adottati ai sensi della

e) allo scambio delle migliori prassi e di informazioni con le istituzioni, gli organismi, gli uffici e le agenzie pertinenti dell'Unione europea;

f) se del caso, all'elaborazione di conclusioni e di raccomandazioni circa le relazioni sulle revisioni tra pari di cui all'articolo 21;

g) all'elaborazione delle valutazioni coordinate dei rischi per la sicurezza delle catene di approvvigionamento critiche conformemente all'articolo 22, paragrafo 1, della

h) alla definizione degli orientamenti strategici per EU-CyCLONe e per la Rete di CSIRT nazionali su specifiche questioni emergenti;

i) al rafforzamento delle capacità di sicurezza informatica a livello dell'Unione europea;

l) all'organizzazione di riunioni congiunte periodiche con i pertinenti portatori di interessi del settore privato dell'Unione europea per discutere le attività svolte dal Gruppo di cooperazione NIS e raccogliere contributi sulle sfide strategiche emergenti;

m) alla definizione della metodologia e degli aspetti organizzativi delle revisioni tra pari di cui all'articolo 21 nonchè della metodologia di autovalutazione per gli Stati membri e all'elaborazione dei codici di condotta su cui si basano i metodi di lavoro degli esperti di sicurezza informatica designati di cui al medesimo articolo;

n) all'elaborazione delle relazioni, ai fini del riesame di cui all'articolo 40 della

o) alla discussione e allo svolgimento periodico di valutazione dello stato di avanzamento delle minacce o degli incidenti informatici, ivi inclusi i ransomware;

p) alla collaborazione con l'ENISA e con la Commissione europea per la pubblicazione della relazione biennale sullo stato della sicurezza informatica nell'Unione europea di cui all'articolo 18, paragrafo 1, della

q) alla collaborazione con l'ENISA, con la Commissione europea e con la Rete di CSIRT nazionali, per la definizione della metodologia di cui all'articolo 18, paragrafo 3, della

Art. 19. Rete delle organizzazioni di collegamento per le crisi informatiche - EU-CyCLONe

1. L'Autorità nazionale di gestione delle crisi informatiche partecipa alla Rete delle organizzazioni di collegamento per le crisi informatiche (EU-CyCLONe).

2. Ai fini del comma 1, l'Autorità nazionale di gestione delle crisi informatiche contribuisce a:

a) aumentare il livello di preparazione per la gestione di incidenti e crisi informatiche su vasta scala;

b) sviluppare una conoscenza situazionale condivisa in merito agli incidenti e alle crisi informatiche su vasta scala;

c) valutare le conseguenze e l'impatto degli incidenti e delle crisi informatiche su vasta scala e proporre possibili misure di attenuazione;

d) coordinare la gestione degli incidenti e delle crisi informatiche su vasta scala e sostenere il processo decisionale a livello politico in merito a tali incidenti e crisi;

e) discutere, su richiesta di uno Stato membro interessato, i piani nazionali di risposta agli incidenti e alle crisi informatiche su vasta scala di cui all'articolo 9, paragrafo 4, della

f) supportare la collaborazione con il Gruppo di cooperazione NIS al fine di aggiornarlo in merito alla gestione degli incidenti e delle crisi informatiche su vasta scala, nonchè in merito alle tendenze, concentrandosi in particolare sul relativo impatto sui soggetti essenziali e sui soggetti importanti;

g) cooperare con la Rete di CSIRT nazionali;

h) elaborare la relazione al Parlamento europeo e al Consiglio sulla valutazione del lavoro della Rete di cui all'articolo 16, paragrafo 7, della

3. L'Autorità nazionale di gestione delle crisi informatiche, ai sensi del comma 2, lettera e), può richiedere di discutere il piano nazionale di risposta agli incidenti e alle crisi informatiche su vasta scala di cui all'articolo 13, comma 3.

Art. 20. Rete di CSIRT nazionali

1. Il CSIRT Italia partecipa alla Rete di CSIRT nazionali.

2. Il CSIRT Italia, ai fini del comma 1, contribuisce a:

a) scambiare informazioni per quanto riguarda le capacità dei CSIRT nazionali;

b) agevolare, ove possibile, la condivisione, il trasferimento e lo scambio di tecnologia e delle misure, delle politiche, degli strumenti, dei processi, delle migliori pratiche e dei quadri pertinenti fra i CSIRT nazionali;

c) scambiare, su richiesta di un CSIRT nazionale di un altro Stato membro potenzialmente interessato da un incidente, informazioni relative a tale incidente, alle minacce informatiche, ai rischi e alle vulnerabilità associate;

d) scambiare informazioni in merito alle pubblicazioni e alle raccomandazioni in materia di sicurezza informatica;

e) garantire l'interoperabilità per quanto riguarda le specifiche e i protocolli per lo scambio di informazioni;

f) su richiesta di un membro della Rete di CSIRT nazionali potenzialmente interessato da un incidente, scambiare e discutere informazioni non sensibili sul piano commerciale connesse a tale incidente, ai rischi e alle vulnerabilità associati, ad eccezione dei casi in cui lo scambio di informazioni potrebbe compromettere l'indagine sull'incidente;

g) su richiesta di un membro della Rete di CSIRT nazionali, discutere e, ove possibile, attuare una risposta coordinata a un incidente identificato nella giurisdizione di tale Stato membro;